Als Ransomware, ein Kunstwort aus den beiden Wörtern "ransom" (engl. für Lösegeld) und "ware" (aus Software), werden Schadprogramme bezeichnet, die den Zugang zu betroffenen Systemen oder den Zugriff auf Daten blockieren. Bei den ersten Ransomware Varianten (z.B. "BKA-Trojaner") wurde lediglich der Zugang zum System über einen Sperrbildschirm blockiert. Neuere Varianten verschlüsseln Daten des Systems mit sicheren Verschlüsselungsalgorithmen, so dass eine Entschlüsselung nur noch mittels eines speziellen digitalen Codes (Schlüssel) möglich ist. Für die Herausgabe des Codes wird von den Angreifern ein Lösegeld gefordert. Der Geldtransfer erfolgt nahezu anonym unter Verwendung digitaler Währungen z.B. Bitcoins oder Prepaid-Geldkarten. Genaue – auch für Laien verständliche - Anleitungen zum Geldtransfer liefert der Angreifer gleich mit. Bei Nicht-Bezahlen bleibt die Sperre aktiv.

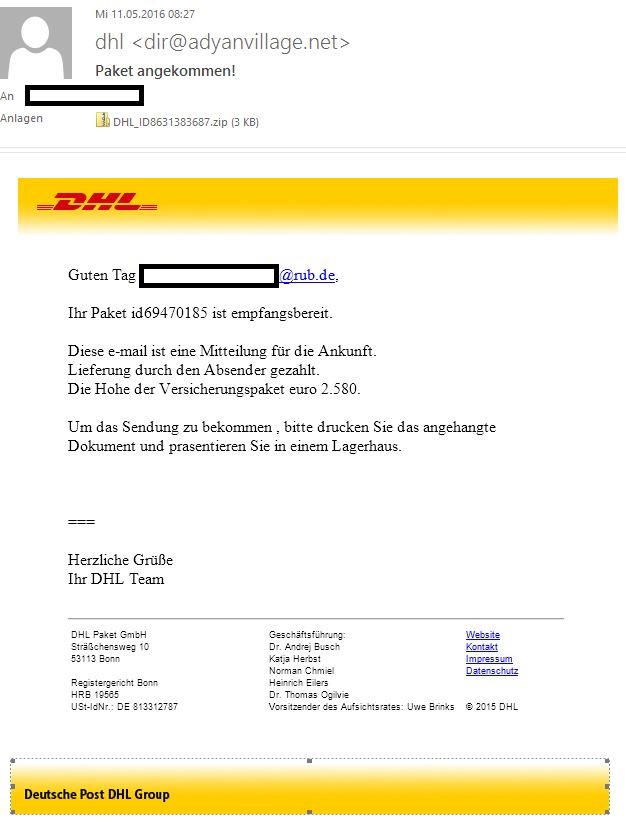

Ransomware verbreitet sich per E-Mail, Drive-By-Download oder unter Nutzung von Serverschwachstellen: Spam E-Mails versuchen, Benutzer mit psychologischen Tricks (Social Engineering) dazu zu verleiten, einen Anhang auszuführen oder auf einen speziellen Link zu klicken. Sie kommen z.B. als Amazon Bestellbestätigung, T-Online Rechnung, DHL-Tracking oder wie im Falle von „Goldeneye“ als vermeintliche Bewerbung auf eine Stelle daher.

Im Bild (durch Klick vergrößern) ist eine Spam-E-Mail an eine RUB E-Mail-Adresse zu sehen, die die „Locky-Ransomware“ im Anhang enthält. Man kann sich nicht darauf verlassen, dass der Text - wie im Beispiel - fehlerhaft ist und der Betrug dadurch auffällt, oft sind diese E-Mails stilsicher und täuschend echt.

Im Bild (durch Klick vergrößern) ist eine Spam-E-Mail an eine RUB E-Mail-Adresse zu sehen, die die „Locky-Ransomware“ im Anhang enthält. Man kann sich nicht darauf verlassen, dass der Text - wie im Beispiel - fehlerhaft ist und der Betrug dadurch auffällt, oft sind diese E-Mails stilsicher und täuschend echt.

Angreifer präparieren Web-Seiten derart, dass ein Benutzer sich beim Anschauen der Seite (drive-by) infizieren kann. Sie nutzen dazu Schwachstellen in Webbrowsern oder Viewer-Anwendungen des Nutzers aus.

Ransomware greift nicht nur Anwendersysteme an, sondern nutzt auch Schwachstellen in Serversystemen z.B. Webservern oder Fernwartungszugänge zu Systemen zur Infektion aus.

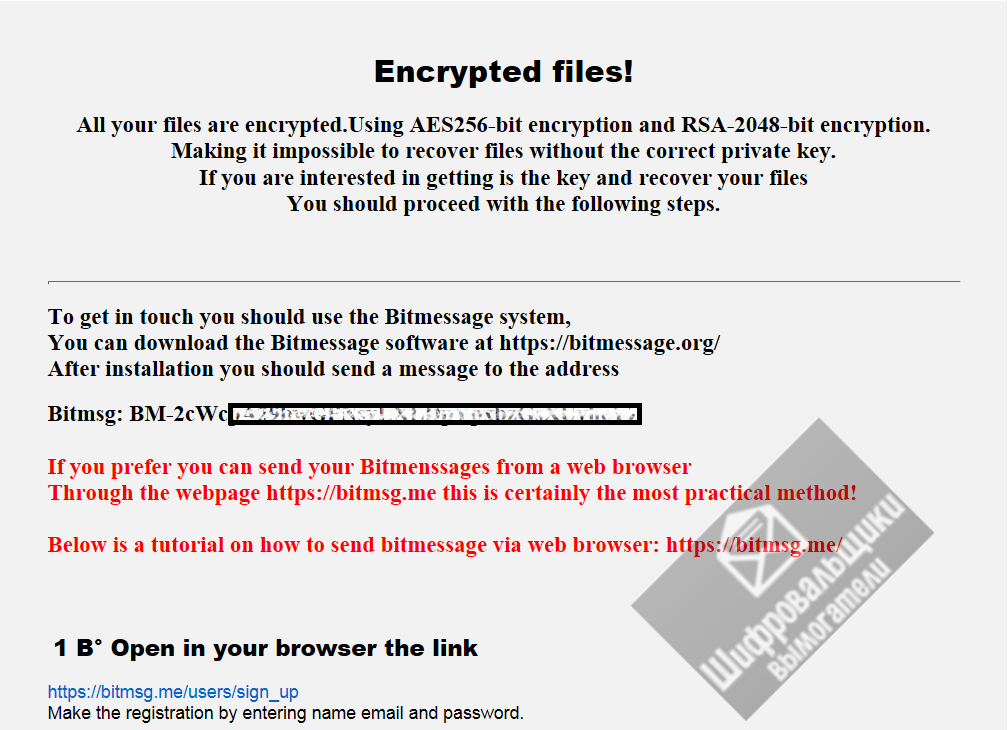

Sehr akut! Ransomware ist seit 2014 auf dem Vormarsch. Das BSI berichtet von großen Spam-Wellen in 2015 und 2016 mit steigender Tendenz. Auch Klienten- und Serversysteme an der Ruhr-Universität sind erfolgreich angegriffen worden: Gefunden wurden verschlüsselte Dateien und eine Anleitung zur Lösegeldzahlung wie im Bild (durch Klick vergrößern) dargestellt.

Sehr akut! Ransomware ist seit 2014 auf dem Vormarsch. Das BSI berichtet von großen Spam-Wellen in 2015 und 2016 mit steigender Tendenz. Auch Klienten- und Serversysteme an der Ruhr-Universität sind erfolgreich angegriffen worden: Gefunden wurden verschlüsselte Dateien und eine Anleitung zur Lösegeldzahlung wie im Bild (durch Klick vergrößern) dargestellt.

Der beste Schutz gegen Ransomware liegt in der Anwendung von Präventionsmaßnahmen: Grundsicherung von Arbeitsplatz und Serversystemen. Dazu gehört u.a. auch, Virenscanner und andere Softwareprodukte auf einem aktuellen Stand zu halten. Da Schadsoftware von Angreifern immer wieder "angepasst" wird, kann man jedoch nicht von einem hundertprozentigen Schutz durch Antiviren-Programme ausgehen. Seien Sie daher generell skeptisch bei E-Mail-Anhängen, die Makrofunktionen oder ausführbaren Code enthalten können (z.B. Office-Dateitypen, .pdf, .chm, .com, .exe, .pif, .vbs, .js, .bat, .reg, .scr usw.). Wir möchten Ihnen darüber hinaus die Empfehlungen des BSI-für-Bürger zum "Surfen mit gesundem Menschenverstand" ans Herz legen. Regelmäßige Backups der Datenbestände sind die wichtigste Schutzmaßnahme, damit auch nach einem Ransomware-Vorfall die Verfügbarkeit noch sichergestellt ist. Es reicht dabei nicht aus, Daten auf ein verknüpftes Netzlaufwerk zu sichern, denn die meisten Ransomware-Varianten verschlüsseln auch Daten auf Fileserversystemen oder Schattenkopien. D.h. Daten auf Netzlaufwerken sollten unbedingt in eine zentrale Datensicherung eingebunden werden, die nicht direkt zugänglich ist. Eine angemessene Benutzerverwaltung und Daten-strukturierung nach dem "Need-to-know" Prinzip hilft Schäden zu begrenzen. Zentral wird ein Spamfilter angeboten, dessen Aktivierung (muss vom Benutzer aktiviert werden) das Aufkommen von unerwünschten Nachrichten erheblich reduziert. Der Zugriff auf bekannte Ransomware Command&Control Server wird ebenfalls zentral durch Abgleich mit den Blacklisten des Ransomware Tracker Projekts (abuse.ch) überwacht.

Wir raten Betroffenen, im Schadensfall zunächst Ruhe zu bewahren und bedacht zu handeln. Wenden Sie sich an die Stabsstelle für Informationssicherheit, um das weitere Vorgehen abzustimmen. Um ein Ausbreiten der Ransomware zu verhindern, ist das infizierte System von anderen Systemen zu isolieren. Trennen Sie das betroffene System vom RUB-Netz oder anderen Geräten, d.h. unterbrechen Sie die Netzwerkverbindungen.

Verfügen Sie über kein Backup, ist unter Umständen noch nicht alles verloren: Für einige Ransomware-Varianten sind mit der Zeit Entschlüsselungslösungen gefunden worden. Das Lösegeld sollte NICHT gezahlt werden. Es ist sowieso nicht garantiert, dass eine getätigte Zahlung tatsächlich zum Ziel führt. Eine erste Anlaufstelle für Betroffene ist die Website No More Ransom!. Das von der niederländischen Polizei, Europol, Intel Security und Kaspersky initiierte Projekt bietet Betroffenen zu bestimmten Ransomware-Arten Entschlüsselungswerkzeuge zum Download an. Weitere Informationen, Hinweise und ein ausführliches Q&A sind dort ebenfalls zu finden.

Da eine Straftat vorliegt, erstatten Sie eine Strafanzeige bei der Polizei (Cybercrime Kompetenzzentrum NRW).

Weitere ausführliche Informationen: BSI - Themenpapier zu Ransomware.

Bildquellen: istock.com | kaptnali