Hier finden Sie Beispiele, Anleitungen und Informationen zur Abwehr von Malware, zur sicheren Konfiguration und Maßnahmen nach Infektionen. Wir ergänzen die Hinweise je nach Sachstand.

Ein Makro ist eine Zusammenfassung mehrerer Anweisungen, die z.B. einen Vorgang automatisieren oder zu einem einzelnen "Klicken" vereinfachen. Makros finden häufig Verwendung in Microsoft Office-Anwendungen, vor allem Excel und Word, da hier die Erstellung unter Zuhilfenahme eines Makro-Rekorders auch für Laien einfach möglich ist.

Makros können auch Inhalte aus dem Internet laden und auf dem eigenen Rechner zur Ausführung bringen. Damit kann von einem "böswilligen" Makro insbesondere auch Schadcode (z.B. ein Verschlüsselungstrojaner oder andere Malware) nachgeladen werden.

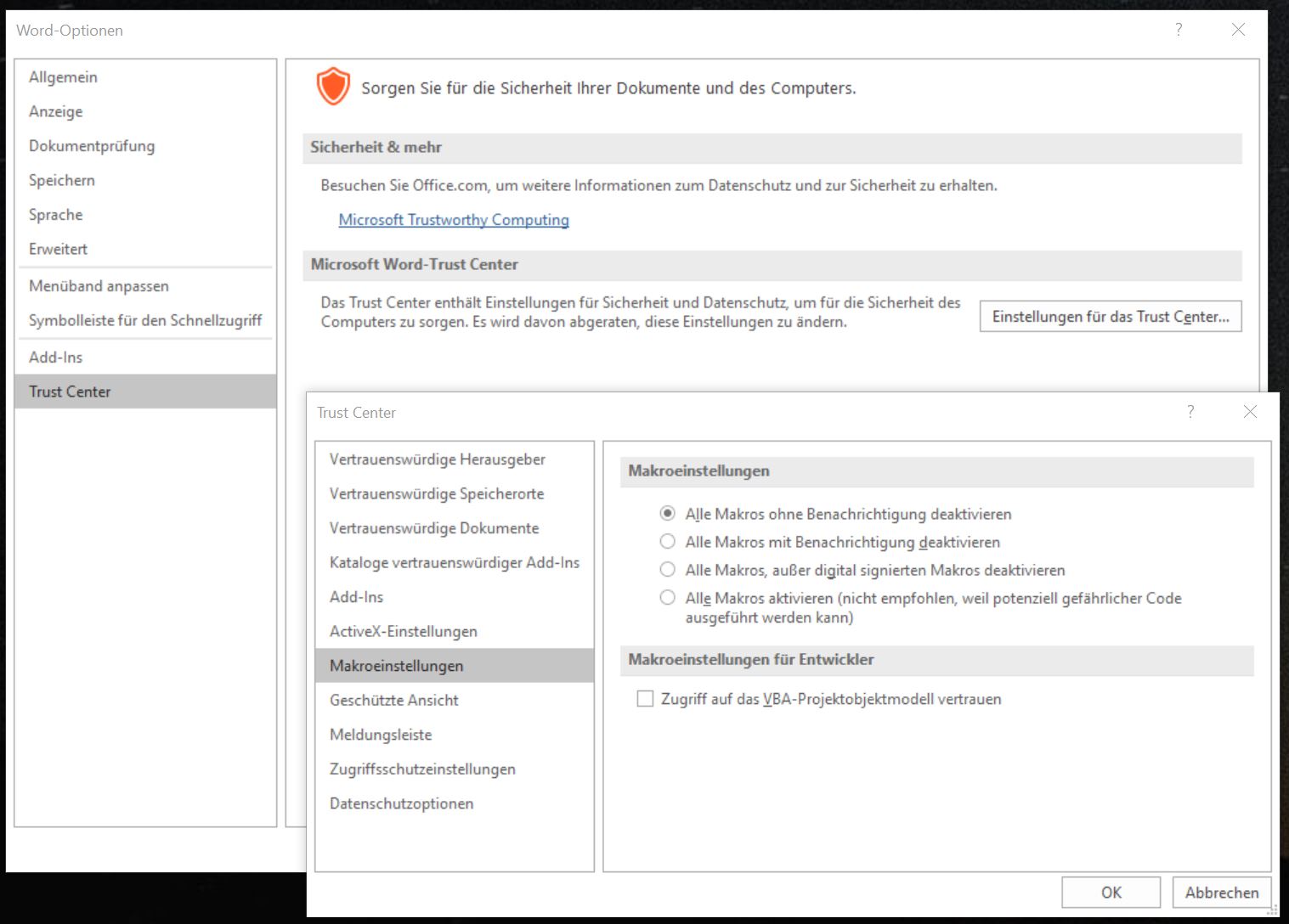

Microsoft Office ist standardmäßig so voreingestellt, dass ein Nutzer vor der Ausführung von Makros noch einmal gewarnt wird. Wir empfehlen, die Einstellung - wie im Folgenden beschrieben - noch einmal zu kontrollieren.

Aus Sicherheitsgründen empfehlen wir allen Nutzerinnen und Nutzern, die nicht regelmäßig Makros für ihre Arbeit benötigen, Makros komplett zu deaktivieren. Damit vermeiden Sie ein unbedachtes, vorschnelles Genehmigen eines bösartigen Makros.

Nur wer tatsächlich regelmäßig mit Makros arbeitet (und das Risiko kennt), sollte Makros zulassen.

Die Schritte zur Deaktivierung von Makros sind in allen Microsoft-Office-Produkten gleich. Dennoch muss man die Einstellungen für alle verwendeten Produkte separat vornehmen - Einstellungen für Word greifen z.B. nicht für Excel, Powerpoint, Access, ..

Die Schritte sind in allen MS Office-Produkten gleich, müssen aber in allen eingesetzten Produkten separat eingestellt werden:

Die Schritte sind in allen MS Office-Produkten gleich, müssen aber in allen eingesetzten Produkten separat eingestellt werden:

Office 2010 wird nur noch bis Oktober 2020 unterstützt. Danach stehen insbesondere auch keine Sicherheitsupdates mehr zur Verfügung. Wir empfehlen den baldigen Upgrade auf eine aktuelle Version.

Die Schritte sind in allen MS Office-Produkten gleich, müssen aber in allen eingesetzten Produkten separat eingestellt werden:

Office 2007 wird seit Oktober 2017 nicht mehr unterstützt. Insbesondere stehen auch keine Sicherheitsupdates mehr zur Verfügung. Wir empfehlen dringend den Upgrade auf eine aktuelle Version.

Um die Sicherheit im Adobe Acrobat zu erhöhen, sollte die geschützte Ansicht aktiviert werden. Diese ist standardmäßig leider ausgestellt! Sie sorgt dafür, dass mit dem PDF-Dokument verbundene Vorgänge auf eingeschränkte Weise in einer geschlossenen Umgebung, der sogenannten Sandbox, ausgeführt werden.

Zusätzlich sollten erweiterte Sicherheitseinstellungen aktiviert sein, die Sie warnen, sobald eine PDF-Datei versucht, eine Aktion von einer nicht vertrauenwürdigen Quelle oder Datei auszuführen:

Bei Bedarf können Sie vertrauenswürdige Sites angeben, für die diese Sicherheitseinschränken nicht gelten:

Achtung: Falls Sie auch den Acrobat Reader einsetzen, sollten Sie die Einstellungen auch dort vornehmen.

Um die Sicherheit im Acrobat Reader zu erhöhen, sollte der geschützte Modus aktiviert werden. Er sorgt dafür, dass mit der Anzeige verbundene Vorgänge auf eingeschränkte Weise in einer geschlossenen Umgebung, der sogenannten Sandbox, ausgeführt werden.

Die geschützte Ansicht sollte zusätzlich aktiviert werden:

Zusätzlich sollten erweiterte Sicherheitseinstellungen aktiviert sein, die Sie warnen, sobald eine PDF-Datei versucht, eine Aktion von einer nicht vertrauenwürdigen Quelle oder Datei auszuführen:

Bei Bedarf können Sie vertrauenswürdige Sites angeben, für die diese Sicherheitseinschränken nicht gelten:

Achtung: Falls Sie auch den Acrobat Reader einsetzen, sollten Sie die Einstellungen auch dort vornehmen.

Acrobat und Acrobat Reader erlauben die Anlage von Dateien, die außerhalb von Acrobat geöffnet werden. Die Ausführung von möglichem Schadcode kann man durch

Damit nicht versehentlich oder unbemerkt eingebettete Links zu Schadcode ausgeführt werden, kann der Internet-Zugriff durch PDF-Dateien eingeschränkt werden:

Bei Bedarf können Sie vertrauenswürdige Sites angeben, für die diese Sicherheitseinschränken nicht gelten:

Achtung: Falls Sie beide Produkte einsetzen, müssen Sie die Einstellungen in beiden Produkten separat vornehmen.

Unter Umständen arbeiten Sie mit eingeschränkten Berechtigungen und können manche Einstellungen nicht selbst vornehmen. Bitte kontaktieren Sie Ihren Administrator, um die gewünschten Sicherheitseinstellungen für Ihre Geräte zentral konfigurieren zu lassen.

Eine zuverlässige Erkennung einer Emotet-Infektion ist meist nicht möglich, da der Trojaner sich ständig verändert. Häufig erkennen Antivirus-Tools nachgeladene Schadsoftware. Aufschluss können auch Verbindungsdaten geben, die Kommunikation mit bekannten C&C-Servern nachweisen.

Eine Bereinigung des infizierten Rechners ist daher nicht zuverlässig möglich - auch wenn Antivirus-Tools anderes versprechen. Nur die Installation mittels Installationsmedien aus zuverlässiger Quelle oder die Restaurierung aus einem Image-Backup, der vor der Infektion erfolgte, können ein zweifelsfrei sauberes System erstellen.

Update 5.2.2020: Das Japan CERT hat ein quelloffenes Tool für Windows-Systeme veröffentlicht, das mittels Analyse Emotet-spezifischer Prozesse Emotet-Infektionen nachweisen soll. Weitere Informationen und den Download-Link gibt es bei Heise.

Das mutmaßlich infizierte System muss schnellstmöglich vom Netz genommen werden, um ein Nachladen von Schadsoftware und Abfluss von Daten zu vermeiden. Bitte benachrichtigen Sie Ihren Administrator, das Servicecenter von IT.Service, wenn Ihr Rechner dort betreut wird, oder die Stabsstelle für Informationssicherheit.

Um eine missbräuchliche Nutzung bereits erbeuteter Zugangsdaten und Passwörter zu vermeiden, sollten Sie alle Passwörter, die Sie auf dem infizierten System verwendet haben, unverzüglich ändern. Nutzen Sie dazu ein anderes Gerät. Folgende Passwörter sind betroffen:

Bei allen Infektionen von Rechnern der RUB muss das Risiko möglicher Datenschutzverletzungen analysiert werden. Daher sind alle Infektionen bei der Stabsstelle für Informationssicherheit oder dem Datenschutzbeauftragten zu melden. Erläuterungen finden Sie auf der Infoseite zu Datenpannen.

Keinesfalls sollten von einem mutmaßlich infizierten System Konfigurationsdateien- oder Image-Backups erstellt und verwendet werden. Für eine Wiederherstellung zweifelsfrei geeignet sind nur Backups, die vor einer Infektion erstellt wurden.

Für Versand oder Backup einzelner Dateien nach einer Infektion besteht immer das Risiko, dass diese Dateien mit Schadcode manipuliert wurden - auch wenn ein solches Verhalten zurzeit nicht beobachtet wird. Von infizierten Systemen angefertigte Datei-Sicherungen sollten daher nur in Ausnahmefällen und unter Beachtung des Risikos verwendet werden.

Typisch für Emotet-Infektionen ist das Ausspähen von eingegebenen Passwörtern, z.B. bei Anmeldung am Rechner, bei Fernwartung, im Browser sowie in E-Mail-Programmen. Erbeutete Passwörter werden zur späteren Verwendung an Angreifer verschickt, aber auch direkt zur wurmartigen Verbreitung von Schadcode im eigenen Netz verwendet. Je wertvoller ein erbeutetes Passwort ist, so größer ist auch die unmittelbar resultierende Verbreitung im Netz. Meldet sich beispielsweise ein Administrator mit Domänenberechtigungen am infizierten Gerät an, welches noch mit dem Netz verbunden ist, so kann man die komplette Domäne inklusive aller angeschlossenen Rechner als kompromittiert betrachten.

Woher kommt Emotet? Wie funktionieren Infektionen? Wie verschleiern Angreifer die Infektionen? Was ist das "Business Modell" der Angreifer?