Die Sicherheit eines Passworts ist maßgeblich davon abhängig, welche Angriffe darauf realistisch durchführbar sind und in welcher Zeit diese Angriffe zum Erfolg führen. Besteht lediglich die Möglichkeit einer Online-Attacke, so können diese Attacken durch die Begrenzung der Anzahl von Anmeldeversuchen oder durch CAPTCHAs (engl. Completely Automated Public Turing test to tell Computers and Humans Apart) stark erschwert werden. CAPTCHAs sind Challenge-Response-Test: Bei der Anmeldung muss der Benutzer eine zusätzliche Aufgabe (Challenge) lösen und das Ergebnis (Response) bei der Anmeldung durch LoginID und Passwort mit angeben. Die Aufgaben sind so gestellt, dass sie für einen Menschen leicht lösbar sind, sich aber nur schwer automatisieren lassen. Hingegen gibt es bei Offline-Angriffen solche Sicherungsmechanismen nicht und der Angriff kann völlig unbemerkt und ungebremst vonstatten gehen.

Angreifer können auf verschiedenste Arten in den Besitz fremder Passwörter gelangen: Zum Beispiel können die Passwörter aus einer Passwortdatei eines Systems stammen, in das der Angreifer zuvor durch Ausnutzung von Schwachstellen eindringen konnte. Eine andere Möglichkeit besteht darin, das Passwort durch Ausspähen (Sniffen) des Datenverkehrs zwischen einem Server und einem Benutzerarbeitsplatz abzufangen. Meistens wird er dabei das Passwort nicht im Klartext erlangen, sondern es ist in irgendeiner Form (schwach) verschlüsselt.

In der Windows-Kennwortdatei ist das Benutzerpasswort in Form eines LAN Manager Hash (LM-Hash) oder NT LAN Manager Hash (NTLM Hash) abgelegt: Aus dem Passwort Mazda wird in der Kennwortdatei der Hashwert 415C1A7C911B5500110BC5B11AB7E5E7. Aus diesem Hashwert lässt sich nicht mehr das Klartext-Passwort ermitteln. So läuft ein Login des Benutzers an seinem Arbeitsplatz ab: Der Benutzer gibt das Klartext-Passwort in die Eingabemaske ein, das System errechnet daraus nach derselben mathematischen Vorschrift wie zuvor den LM/NTLM-Hashwert und vergleicht diesen mit dem abgespeicherten Hashwert in der Kennwortdatei. Passen sie überein, hat der Benutzer das korrekte Passwort angegeben.

In der Windows-Kennwortdatei ist das Benutzerpasswort in Form eines LAN Manager Hash (LM-Hash) oder NT LAN Manager Hash (NTLM Hash) abgelegt: Aus dem Passwort Mazda wird in der Kennwortdatei der Hashwert 415C1A7C911B5500110BC5B11AB7E5E7. Aus diesem Hashwert lässt sich nicht mehr das Klartext-Passwort ermitteln. So läuft ein Login des Benutzers an seinem Arbeitsplatz ab: Der Benutzer gibt das Klartext-Passwort in die Eingabemaske ein, das System errechnet daraus nach derselben mathematischen Vorschrift wie zuvor den LM/NTLM-Hashwert und vergleicht diesen mit dem abgespeicherten Hashwert in der Kennwortdatei. Passen sie überein, hat der Benutzer das korrekte Passwort angegeben.

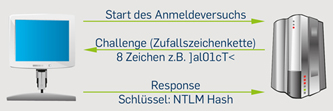

Bei der Anmeldung an einen entfernten Windows-Server läuft der Austausch des Passworts mittels eines Challenge und Response Verfahrens ab (siehe Abbildung).

Der Server schickt an den Arbeitsplatz des Benutzers eine 8 Zeichen lange Zufallszahl (Challenge). Das Benutzersystem verschlüsselt diesen Challenge auf Basis einer exakt definierten mathematischen Vorschrift, wobei der NTLM-Hash des Benutzerpassworts als Schlüssel in die Berechnung eingeht. Das Ergebnis wird als Antwort an den Server geschickt (Response). Der Server errechnet seinerseits nach derselben Vorschrift aus dem Challenge und dem in seiner Kennwortdatei gespeicherten NTLM-Hash des Benutzers einen Wert. Stimmt die Antwort des Klienten mit diesem Wert überein, so ist der Anmeldeversuch erfolgreich.

Die Anmeldung eines Benutzersystems an ein Drahtlos-Netzwerk, das mit der Verschlüsselungsmethode WiFi-Protected-Access (WPA/WPA2) mit vorher vereinbartem Schlüssel (Pre-Shared Key, PSK) betrieben wird, erfolgt ebenfalls mittels eines Challenge-Response Verfahrens: Ein Arbeitsplatz validiert sich zur Benutzung des Netzwerks, indem der korrekte Schlüssel (Passwort) zwischen Arbeitsplatz und Accesspoint in einem Challenge und Response Verfahren ausgetauscht wird. Auch hier hat ein Angreifer die Möglichkeit, diesen sogenannten Schlüssel-Handshake aufzuzeichnen und aus dem verschlüsselten Response des Arbeitsplatzes auf das Passwort zu schließen.

Ist ein Angreifer in den Besitz solcher Challenges und Responses oder Hashes einer Kennwortdatei gelangt, so kann er mittels verschiedener Methoden versuchen, das Passwort zu ermitteln.

Die einfachste und gängigste Methode, ein Passwort herauszufinden, ist der Wörterbuchangriff. Hierbei wird versucht, das Passwort durch Vergleich mit Einträgen gängiger Wörterbücher zu ermitteln. Genauer: Zur Ermittlung der Klartextpasswörter aus den Hashes einer Kennwortdatei werden nacheinander die Wörterbucheinträge nach der passenden mathematischen Hash-Vorschrift verschlüsselt und mit den bekannten Hashes verglichen. Die Klartextpasswörter aus einem Challenge-/Response-Mittschnitt werden ermittelt, indem der Challenge nach der passenden mathematischen Vorschrift nacheinander mit allen Einträgen des Wörterbuchs codiert und mit dem Response verglichen wird. Passen die Werte überein, so ist das Passwort gefunden. Die von Angreifern verwendeten Werkzeuge berücksichtigen dabei bereits, dass oft Ziffern an Worte angefügt oder vorangestellt werden. Der deutsche Allgemeinwortschatz umfasst 300.000 - 500.000 Wörter, der aktive sogar nur ca. 50.000 Wörter. Besteht ein Passwort direkt oder mit leichten Abwandlungen bzw. Erweiterungen aus solch einem Wort, so ist die Zahl der zu probierenden Passwörter vergleichsweise gering. Der Vorteil dieser Methode ist, dass typische Passwörter wie Namen und Geburtsdaten dadurch sehr schnell zu finden sind.

Bei Brute-Force-Angriffen wird versucht, alle möglichen Passwörter einer vorgegebenen Länge durch Kombinationen von Zeichen eines vorgegebenen Zeichensatzes zu bilden. Die Länge des gewählten Passwortes ist hierbei maßgeblich für die Sicherheit gegenüber dieser Art Attacke: Je länger das Passwort ist, umso mehr Kombinationen sind möglich. Ebenso erhöht die Variation der im Passwort möglichen Zeichen (Groß-/Kleinschreibung, Ziffern, Sonderzeichen) die Anzahl der Kombinationen die durchprobiert werden müssen.

Diese Methode erscheint vielleicht auf den ersten Blick sehr langwierig zu sein. Ein Test der Zeitschrift KES zeigt aber, dass man mit einem herkömmlichen Hochleistungs-PC (4- Kern-CPU mit High-End Grafikkarte) in der Lage ist, 800 Millionen Hashes pro Sekunde durchzuprobieren. Das bedeutet, dass man bereits nach 36 Tagen alle möglichen 8-stelligen Passwörter durchprobieren kann. Die tatsächliche Bestimmung des Passworts wird noch schneller gehen, da man sicherlich nicht immer alle Kombinationen durchprobieren muss.

Eine weitere Methode der Ermittlung eines Passworts zu einem bekannten Hashwert besteht im Anlegen eines Codebuchs. Das heißt, zu einer vorgegebenen Passwortlänge (z.B. 8 Zeichen) und einem vorgegebenen Zeichensatz (Groß-/Kleinbuchstaben, Ziffern) werden die Hashwerte aller möglichen Kombination vorausberechnet. Anschließend kann man durch Nachschlagen eines bekannten Hashwerts im Codebuch das zugehörige Klartext-Passwort ablesen. Dies klappt natürlich nur dann, wenn das Klartext-Passwort die vorgegebenen Randbedingungen bezüglich Länge und Zeichensatz erfüllt. Ein großer Nachteil dieser Methode ist der Umfang des Codebuchs, das abgespeichert werden muss. Eine Abhilfe verspricht die von Philippe Oechslin entwickelte Rainbow Table Methode. Hier wird nur eine definierte Teilemenge der Hashwerte abgespeichert, die aber ausreichend ist, um daraus mit wenig Rechenaufwand auf alle Hashwerte „hochzurechnen“.

Sind Offline-Attacken möglich, so reicht es nicht aus, Passwörter mit 8 Zeichen Länge zu verwenden. Den Ergebnissen der Zeitschrift KES zufolge empfiehlt es sich eine Passwortlänge von mindestens 10 bis 12 Zeichen zu nehmen. Das BSI für Bürger empfiehlt für WPA/WPA2-PSK Schlüssel eine Passwortlänge von mindestens 20 Zeichen. Das Passwort sollte generell Groß-/Kleinbuchstaben, Ziffern und Sonderzeichen enthalten und muss regelmäßig gewechselt werden.

Sichere Passwörter sind nur ein Aspekt, auch das richtige Verhalten der Anwender ist zur Wahrung der Sicherheit wichtig. Eine Angriffsmethode, die hierauf zielt, ist das Social Engineering. Dabei werden Anwender durch geschickte Täuschungen dazu gebracht, ihre Passworte bzw. sensible Daten an nicht vertrauenswürdigen Dritten preiszugeben. Bekannte Methoden sind Phishing oder Dumpster Diving (Müllcontainer durchforsten).

Bildquellen: pixabay.com | geralt

ITSB